N'importe quelle source d'où vous pouvez télécharger un programme peut avoir été piraté juste avant que vous ne lanciez le téléchargement, ou bien vous pensez télécharger depuis le site officiel, mais vous vous êtes fait duper.

Un geste extrêmement simple à accomplir avant d'exécuter le programme d'installation d'une application, ou de lancer un programme pour la première fois.

I. Se rendre sur https://www.virustotal.com/

II. Glissez déposer le programme, ou n'importe quel fichier, sur la page qui s'affiche.

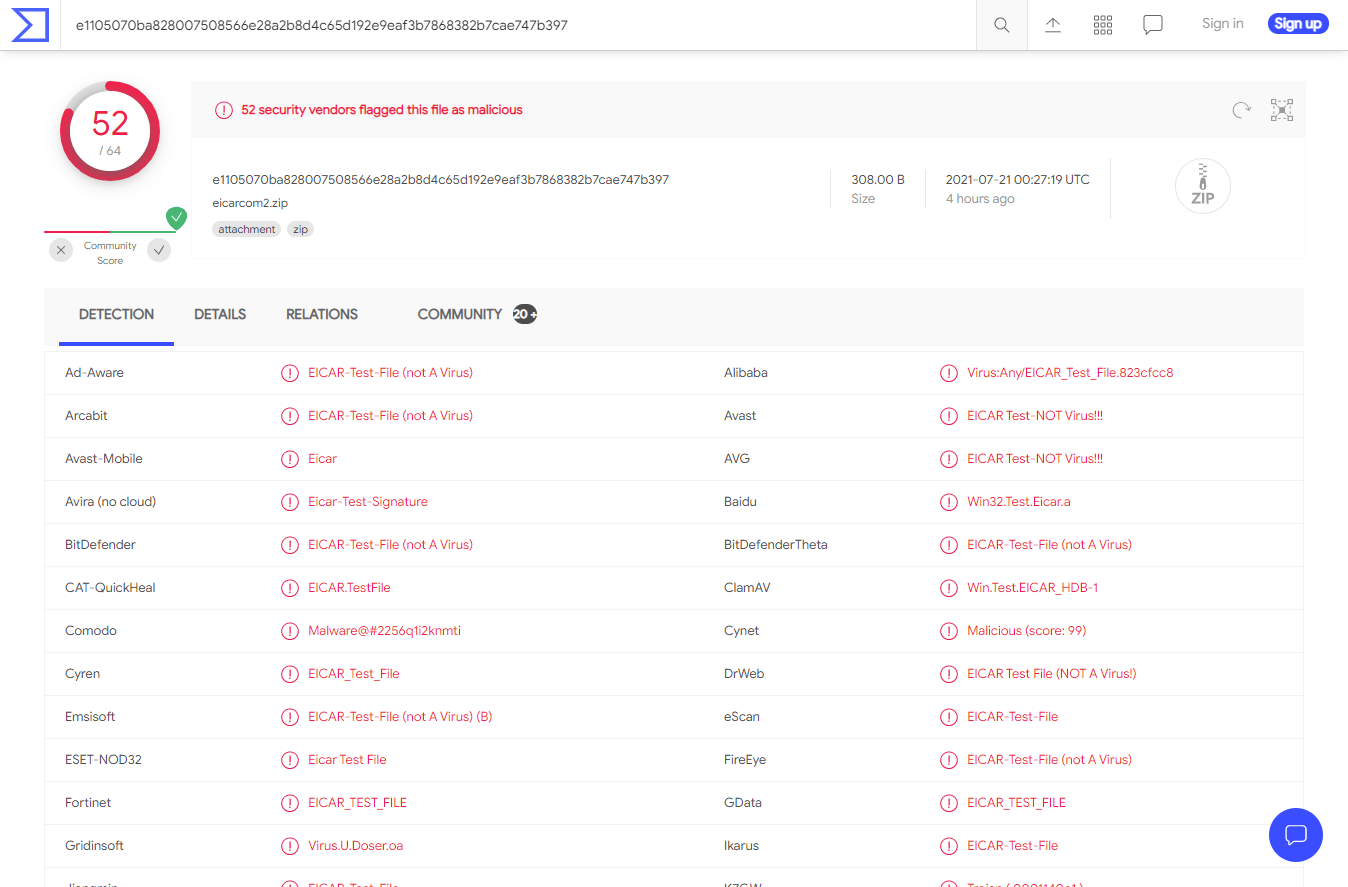

Si vous voyez des lignes en ROUGE ne LANCEZ PAS LE PROGRAMME.

Voici un exemple d'un programme qui est ou contient un virus :

Comme vous le voyez un ou plusieurs antivirus le trouveront. Dans ce cas précis j'ai testé avec le fichier texte qui sert à tester les antivirus. Si vous avez du mal à le télécharger : tant mieux, vous avez un antivirus qui fonctionne.

Deux autres règles d'or :

- tout programme qui vous demande de stopper l'antivirus avant, pendant, ou après son installation est TOUJOURS un virus.

- De même tout texte qui dit « c'est un faux positif » est à prendre avec LA PLUS GRANDE PRÉCAUTION.

C'est le cas pour de très nombreuses applications piratées.

Comment ça marche ?

Le navigateur calcul ce que l'on appelle une somme de contrôle. Le résultat est ce grand nombre : e1105070ba828007508566e28a2b8d4c65d192e9eaf3b7868382b7cae747b397 C'est une empreinte du fichier. Chaque fichier en a une très différente. Même si la modification dans le fichier est minime, la somme de contrôle sera très différente.

Il y a 2 cas possibles :

- L'empreinte du fichier téléchargé est connu de Virus Total : le résultat est affiché immédiatement.

- L'empreinte n'est pas dans la base de données de Virus Total, dans ce cas le fichier est téléchargé sur leur site et analysé avec tous les antivirus disponibles. Cela prend infiniment plus de temps, quelques minutes ou plus si le fichier à téléchargé est volumineux (plus de 100 Mo par exemple).

Si vous voulez voir comment changent une empreinte (somme de contrôle) vous pouvez essayer l'algorithme SHA256 ci dessous :

Comme il est très facile de calculer une empreinte à partir d'une donnée, mais que l'inverse est impossible, cela en fait une méthode de choix pour chiffre les mots de passe.

Exemple : imaginons que votre mot de passe est password123 (ce qui est une très très mauvaise idée) pour l'identifiant [email protected] , le hash correspondant est ef92b778bafe771e89245b89ecbc08a44a4e166c06659911881f383d4473e94f. Il est calculé localement, envoyé au serveur qui va vérifier que c'est bien la valeur stocké pour le compte [email protected].

Ainsi, même si la transmission est espionnée, l'espion ne peut pas deviner le mot de passe qui a généré cette somme de contrôle.

Ce mot de passe est tellement courant que si vous le recherchez sur Internet vous trouverez des outils qui vous montreront que c'est l'empreinte de password123.

« Cette recherche est laissé à la charge du lecteur qui utilisera le moteur de recherche de son choix »